Usando puentes para evitar los bloqueos a la red Tor

Tor se ha echo imprescindible en nuestras vidas para aquellos que entendemos que preservar el derecho a la…

Tor se ha echo imprescindible en nuestras vidas para aquellos que entendemos que preservar el derecho a la…

Para las que lo desconozcan, la esteganografía permite ocultar mensajes u objetos dentro de otros, de modo que…

En artículos anteriores hemos hablado sobre como utilizar servicios de la red I2P, pero hasta ahora no habíamos…

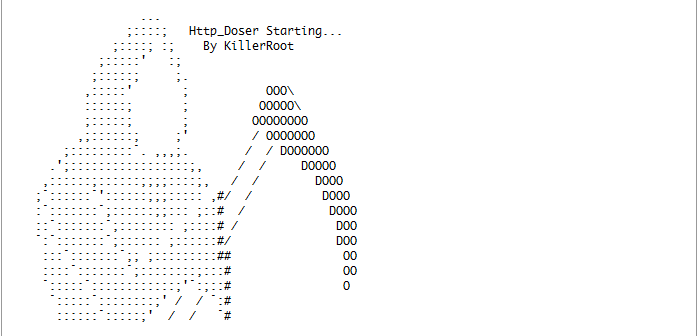

Httpdoser es una herramienta escrita en python para realizar Ataques de denegación de servicio (DDOS) usando peticiones http.…

Tener certificados https es un lujo gracias a letsencrypt, la única pega es que estos certificados no son…

Ahora que ya sabemos instalar Docker en nuestra Debian, podemos probar diferentes imágenes para algunos usos especiales como…

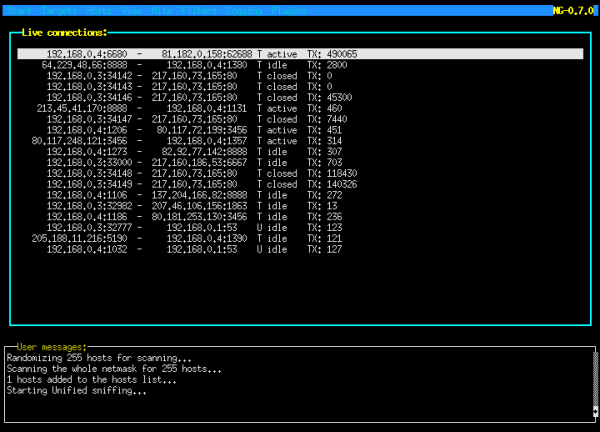

¿Que es driftnet? driftnet es herramienta incluida dentro de la suite dsniff diseñada para testar la seguridad de…

En este articulo vamos a detallar la instalación y configuración de una VPN casera en nuestra raspi, con…

Nikto es un un escáner de vulnerabilidades web GPL en linea de comandos, Nikto es una herramienta ligera…

Estos días estuve experimentando con un dispositivo ble (bluetooth low energy) ¿Que son estos cacharros? Son dispositivos bluetooth…

Redfang es una utilidad para escanear dispositivos bluetooth ocultos, redfang logra esto realizando un ataque de fuerza bruta,…

¿Cuantas veces te habrás encontrado que libpurple te deniega el acceso a un servidor XMPP, IRC, etc por…

¿Ques es telecomix? Telecomix es uno de los mayores “clusters” de hacktivistas, y activistas que podemos encontrar, la…

Cómo montar una partición de un disco externo cifrado con Luks. Una partición que en su momento fue…

Para muchos de los que desgraciadamente estamos obligados a trabajar con windows, la posibilidad de integración entre los…

Segunda parte de la entrega sobre algoritmos de cifrado, esta vez sobre el «Hash» o algoritmo de verificación.…