El fin de internet tal y cómo lo conocemos está cerca. Primero Heartbleed, después Shellshock y por último, la operación Onymous contra Tor.

Algunos medios, consciente o inconscientemente, han sembrado de la duda. La duda sobre el software libre, del que muchos han desconfiado siempre. «Cómo se va hacer buen software si no te pagan por ello?», he oído más de una vez. Les suelo responder que no tiene nada que ver, que el software libre no tiene por que ser gratuito. Además suelo añadir que el que alguien quiera hacer un programa que le motiva, cómo suele pasar, puede trabajar mejor que no alguien a quien pagan por hacerlo.

Esta gente suele reírse y mirarme con condescendencia, cómo si su verdad, la del dinero, fuese absoluta. Pero bueno, tampoco hay que obsesionarse demasiado con este tema. El tiempo demuestra que los que confiamos en el software libre tenemos motivos para hacerlo.

A lo que iba es que Internet, junto al Software libre está muriendo… ¿O tal vez no? Yo creo que, en contra de lo que los medios transmiten o lo que nosotras mismas podamos pensar, está en su mejor momento. Puede parecer un poco contradictorio, pero nada más lejos de la verdad. La creencia de que la cantidad de vulnerabilidades encontradas es inversamente proporcional a la calidad del software es simplemente errónea (hay errores y errores, claro). Todo software hecho y por hacer va a tener fallos y vulnerabilidades, y quien afirme lo contrario está mintiendo.

Porque, aunque un programa estuviese hecho de tal forma que fuese absolutamente inmune a toda vulnerabilidad conocida, cosa ya de por si improbable, siempre podría ser vulnerable a fallos nuevos. Un ejemplo es el de la herramienta ufonet, que busca un tipo de XSS nuevo. Entonces, ¿por qué están saliendo tantas vulnerabilidades en tan poco tiempo? ¿Por qué parece todo más vulnerable? Porqué se está auditando. Tan sencillo cómo esto.

Por qué el uso del software libre está aumentando, podemos verlo en la cantidad de medios que hablan de estos programas o por la cantidad de eventos con este fin van surgiendo. Esto también se aplica a la red Tor. Esta no tiene ni 10 años, pero a medida que ha ido pasando el tiempo cada vez han ido encontrando más vulnerabilidades. A más uso, más fallos se encuentran. Unos intentan encontrar fallos y venderlos, otros solamente quieren que esta Red siga con la libertad que ofrece.

Operación Onymous

Pequeño resumen: la europol tiró 410 servicios ocultos en toda Europa, incluida España (Barcelona). Esto es lo que la europol dijo. Luego uno va leyendo y se entera que estos 410 servicios estaban hosteados en sólo 27 máquinas, lo que facilita mucho la cosa.

Hay que hacer especial mención a esta operación por diferentes motivos. El más notable es evidenciar este ataque constante que recibe. Fanta comenta aquí por que recibe tantos ataques y por que hay que seguir usándola. Más de uno se pregunta si no está ya roto Tor. En mi opinión, nunca está de más usar una VPN fiable antes de torificar, pero por pura paranoia, porque nunca es suficiente seguridad.

El principal problema para los usuarios, a parte de que puedan descargar archivos infectados, son los nodos de salida maliciosos. Los relays intermediarios no pueden hacer nada ya que usan el cifrado interno de tor, pero en la salida se descifra y se puede espiar.

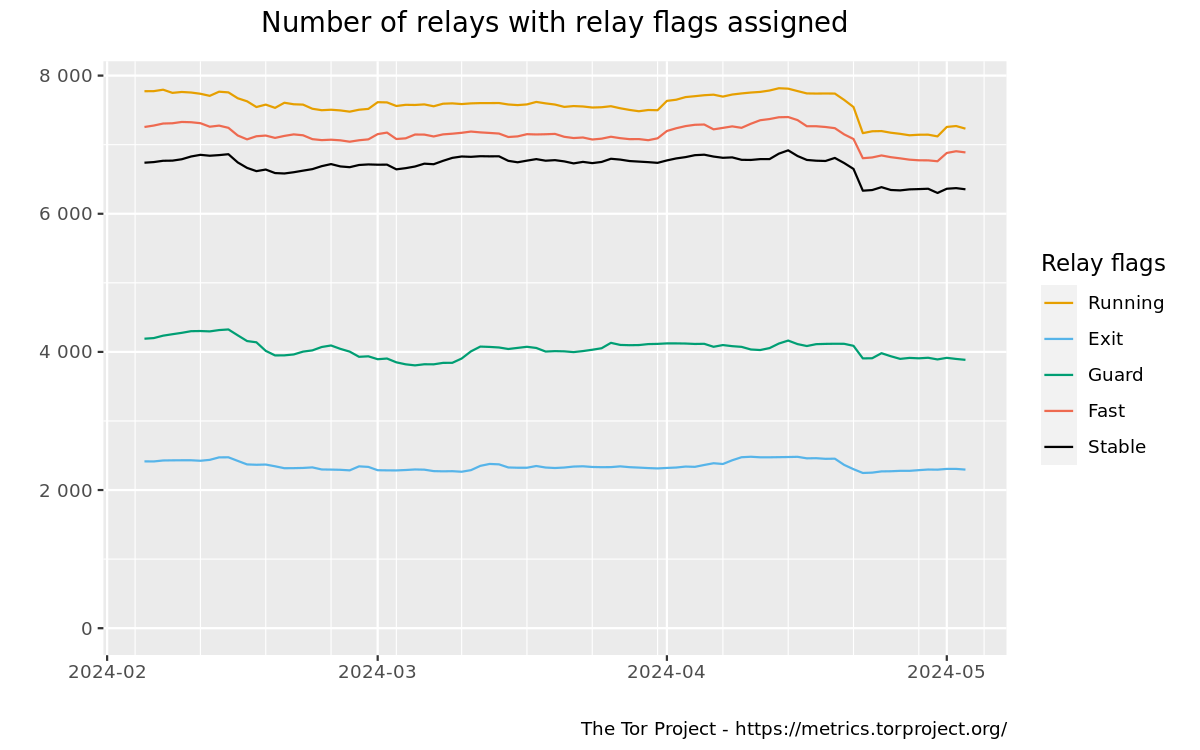

Cómo se puede ver, hay unos 1000 relays de salida. Algunas personas hicieron pruebas varias y descubrieron 25 de estos nodos que estaban mal configurados o que estaban usando prácticas maliciosas de manera activa, tales cómo usar sslstrip, una herramienta que descifra el tráfico ssl. Curiosamente la mayoría estaban en Rusia. En cualquier caso, lo importante es que no hay suficientes tor relays de salida. Próximamente espero poder hablar de cómo montarlo, para que todas podamos contribuir de manera activa con la cebolla.

Pero esto es lo que afecta a los usuarios. Otro tema a parte es el de los servicios ocultos, que son a los que hace referencia la operación absurda esta.

Posibles escenarios

La gente de Tor Project ha planteado distintos escenarios, ya que ni la europol ni ningún gobierno se ha dignado a explicar que se hizo o cómo. Varios de ellos son los llamados side-attacks, que podría mal traducirse cómo «ataques por el lado». No son ataques directos a la red Tor ni estos pueden hacer nada por remediarlo. Algunos de ellos son los SQLi, des-anonimización del bitcoin o fallos en plugins de captchas. Pero los preocupantes son los que atacan, con DDOS por ejemplo, a los nodos conocidos para provocar la des-anonimización de un servicio oculto. Otro podría ser un ataque enfocado a conseguir el «Guard node» del hidden, que es el único que sabe la IP real de este servicio. Por si hay algún administrador de un relay de salida, en el blog de Tor tienen algunos consejos útiles.

En conclusión, parece que varios países de manera conjunta pueden llegar a desvelar la identidad de un servicio oculto. Puede que sea un momento peligroso para correr uno, pero no hay que abandonar. Hay varias cosas que se pueden hacer. La más sencilla es donar dinero a la fundación, que siempre viene bien. Si sospecháis de un nodo de salida, podéis enviar un email a bad-relays [ arroba ] lists [ punto ] torproject [ punto ] com. Otra es reportar bugs o hacer de tester, aunque esto ya puede pedir algo más de conocimientos. Y la última es ayudar a la remodelación que están haciendo de los servicios ocultos. Un rediseño parace ser por lo que apuestan.

Conclusión de paranoico: Intentan hacer que todo parezca inseguro para que las usuarias dejen de preocuparse por estas cosas, porque total, «si nada es seguro para que voy a preocuparme de la seguridad?».

Poco más que añadir, hay que seguir adelante y usar todas las de seguridad posibles, que no son pocas. Recordad que aunque la seguridad sea inversamente proporcional a la comodidad, tampoco es tan incómoda.

/mode troll on No me he leido el articulo, lo leeré despues de enviar este comentario /mode troll off El titulo es demasiado agorero. Si pasase esto sucedería que … http://www.eliax.com/?post_id=4792 Asi que ya podemos prepararnos …

Vale, ya me he leido el articulo xDD. El articulo afirma justo lo contrario al titulo, pero drymer, me ha parecido un exceso poner un titulo tan agorero para este articulo …

Saludos !

El título está escrito según mi percepción de lo que los medios transmiten, cómo supongo habrás entendido. :)

Ya esta el troll desikoder ;).

Una pregunta, ¿que tan seguro o inseguro es FrootVPN?

No conocia el servicio, he pateado un poco. Parece que usa openvpn, por lo que, el protocolo en si deberia ser seguro. La cosa es confiar en esa gente, ya que ellos tendrán tu IP. Yo no confiaria sólo en eso, lo engancharia con tor y/o proxys.

Saludos